Павел Дуров объявил о проведении нового конкурса по созданию мессенджера работающего по протоколу Николая Дурова, адаптированном "для максимально быстрой и надежной работы через мобильное соединение". На данный момент в конкурсе проводится отбор желающих в нём участвовать

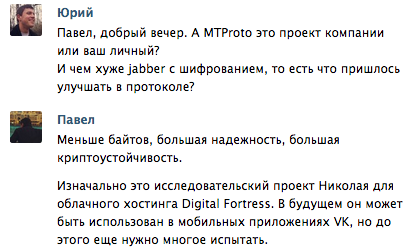

Сам протокол назван MTProto, задание на разработку клиента опубликовано на домене Stel.com, который ещё в начале года выставлялся на продажу

Создание мессенджеров, в последнее время, стало крайне трендовым занятием: их собирается делать Ким Дотком, основатели "Пиратской бухты", а теперь ещё и отцы-основатели ВКонтакте. Пожалуй, единственный известный нам человек, который не собирается делать мессенджер, это Сергей Кравцов, из компании "Русские интернет решения"

Сам Павел Дуров так прокомментировал необходимость мессенджера и создания нового протокола:

Также Павел добавил, что жизнеспособность протокола покажет ближайшая пара месяцев.

Почитал я документацию. С высоты своих 13 лет мультипротокольной деятельности с уклоном в VoIP отпишусь: 1) Это не протокол, это транспорт для передачи сообщений. Сообщения могут быть текстовыми или файлами или еще чем. Но звук и видео будет передавать только мнэ…… Никто не будет, в общем :) 2) Описание странное. Обычно идут общие дефиниции, диаграммы сеансов/сессий, сущности (клиент/если есть — сервер), ограничения. Этого нет. Вместо этого мощный уклон в криптографию и низкоуровневую структуру. Почему не используются BNF или ASN нотации для описания сообщений — неясно. 3) Самописным голосом и видео там не пахнет, это сказки. В лучшем случае будет использоваться SDP (как в SIP протоколе) и RTP стеки и кодеки. Или libjingle. 4) Криптостойкость вызывает вопросы. Я вдумчиво не вчитывался, но потенциально опасные моменты есть. 5) Бинарный протокол — это не комильфо. Если уж хочется бинарности, то уже есть IAX. 6) «Все числа записываются как little-endian. Однако очень большие числа (2048-битные), используемые в RSA и DH, записываются как big-endian, потому что так делает библиотека OpenSSL» — это позор даже для школоты. Привязка к одной единственной библиотеки криптования???? 7) «Если время на клиенте сильно отличается от времени на сервере, может так получиться, что сервер начнет игнорировать сообщения клиента» — «сильно» — это сколько? Это инженеры писали или маркетологи? 8) Чего хорошего — поддерживает TCP/UDP/HTTP 9) Странное: — не проходит через прокси и HTTPS прокси — странные дефиниции в спеках — поддержка IPv6? — поддержка STUN/TURN/H.460.x? — голоса/виде нет и не будет. Резюме — реинкарнация джаббера для целей воцаппа. Полагаю, на коротких сообщениях все и завершиться.