13 апреля 2017 года по СМИ, компаниям отрасли информационной безопасности, некоторым крупным компаниям-клиентам ГК InfoWatch началась веерная рассылка писем о том, что якобы произошла утечка данных из базы клиентов компании. Довольно быстро стало известно, что речь идет вовсе не об «утечке», а о классической информационной атаке одного из конкурентов на компанию. Ниже мы подробно рассказываем о том, как мы анализировали эту атаку, какова её анатомия, результаты и выгодоприобретатели, а также – как реагировать на подобные атаки.

Анатомия атаки

Современные информационные атаки устроены одинаково, они используют примерно одну и ту же архитектуру и ментальные свойства пользователей социальных сетей и читателей СМИ.

Ментальные особенности современной аудитории:

- Широкая аудитория не хочет ни в чём разбираться. Действует правило шести абзацев: никто не читает дальше заголовка и шести абзацев под ним. Очень большая часть аудитории вообще читает только заголовки.

- Аудитория очень любит «пруфы» (видимость доказательств). Это могут быть любые ссылки, прикреплённые файлы, «базы данных» и так далее. Замечательное свойство современных «пруфов» в том, что их, как правило, мало кто изучает внимательно – широкая аудитория удовлетворяется их наличием. Прикрепил «журналист» к своему комментарию аудиофайл записи разговора – значит, он прав (даже если на аудиозаписи всё противоречит утверждениям «журналиста» – слушать 20 минут или читать расшифровку никто уже не будет).

- Событие становится событием только в СМИ. Настоящая легитимизация события происходит только, когда оно появляется в настоящих, больших СМИ. Даже если событие само по себе бурно развивается в соцсетях, ему нужна «легитимизация» или, что то же самое, «отмывка» в СМИ.

Из изложенного вытекает современная архитектура информационных атак.

Архитектура информационной атаки

Информационная атака заключается в ступенчатой «легитимизации» сфабрикованного события, в вытягивании его «из болота за волосы». Вот как это делается:

Создание «события». Событие должно как-то возникнуть в медийном поле. Это может быть «одиночный пикет», «гражданское расследование» или попадание темы в «тренды Твиттера».

В нашем случае это была рассылка электронных писем об якобы утечке. Почтовая рассылка создаёт собственно «событие» – вот же, письмо пришло, значит, что-то есть. Дальше можно обсуждать не то, кто рассылает и зачем, а содержание письма. Это классическая схема перевода фокуса внимания читателей с факта информационной атаки на самого атакуемого.

«Какая разница, зачем и на чьи деньги он это вбрасывает, важно ведь, правда это или нет».

В нашем случае в первых же письмах сразу делался заход «а не подумать ли вам о смене поставщика программного решения», что довольно явно указывало на наличие атаки, но публика, естественно, стала горячо обсуждать «утечку», а не этот факт ангажированности.

Первая публикация. Для того, чтобы было куда ссылаться и давать «пруфы», нужно место первой публикации о «событии». Она должна выглядеть по возможности, как публикация в СМИ.

Сливной бачок. Для того чтобы создать первую публикацию, нужно нечто, выглядящее, как СМИ, но контролируемое организатором атаки или легко публикующее что угодно (например, за деньги или по приказу). Такие места вброса называются «сливным бачком». Популярность такого квази-СМИ – неважна, важно только, чтобы оно было внешне похоже на СМИ, и можно было на него давать ссылку. В нашем случае это было корпоративное квази-СМИ с посещаемостью менее 100 человек в день.

«Пруфы». Для придания солидности публикации используются графики, скриншоты, ссылки на файлы с «базами данных». Как правило, на графиках неизвестно, что по осям, скриншоты не соответствуют ничему, «базы данных» являются наскоро собранной компиляцией. То есть торчат уши и белые нитки, но публика этого не замечает – поскольку основная масса не вчитывается в текст и не проверяет его, а только отмечает факт наличия «пруфов».

Ровно таким способом было сконцентрировано внимание читателей на скомпилированной так называемой «базе клиентов Инфовотч», а не на самом факте компиляции, как мы покажем ниже в пункте «Анализ атаки».

Ссылки на законы. «Пруфами» также могут служить ссылки на законы и их якобы имевшие место нарушения. Опять-таки широкая публика обычно законов досконально не знает и просто «проглатывает» эти ссылки как добросовестную, проверенную информацию. Например, ссылки на закон 152-ФЗ «О персональных данных» в случае «базы данных клиентов» - не релевантны, тут нет операторов ПДн, да и самих ПДн, но над этим мало кто будет задумываться.

Раскрутка в социальных сетях. Когда есть «событие» и первая публикация в квази-СМИ, с «пруфами» - можно начинать раскрутку. Для раскрутки достаточно найти лидеров мнений в данной отрасли и забросить ссылки на «событие» к ним в ленту публичного аккаунта в соцсети. Это нужно для возникновения обсуждения и для того, чтобы «тему» заметили журналисты.

Возгонка и отмывка в настоящих СМИ. Когда обсуждение нагрелось, пора приглашать журналистов из «больших» СМИ. Обычно кто-то подбрасывает им ссылки на обсуждения в ФБ. Если же рассылка писем сразу доставила тему в СМИ, то журналист пойдёт проверять актуальность и достоверность этой темы в том числе в фейсбучные аккаунты «экспертов» - а там уже вовсю полыхает обсуждение. То есть он увидит, что тема – есть, факт – есть. Публикация же в настоящем СМИ даёт «событию», а значит, и всей атаке необходимую легитимизацию.

Вторичная раскрутка в социальных сетях и СМИ. Когда, наконец, есть публикации в крупных СМИ, можно начинать вторую стадию раскрутки – новые бурные обсуждения в социальных сетях, со ссылками, конечно, уже на «солидные» публикации.

Действие с опорой на «всем известно, что». Далее можно начинать «продажу», как говорят фокусники, то есть действия, которые собственно являются целью атаки – митинги, обзвон клиентов, ведомственные запросы и т.п.

Все эти составляющие атаки присутствовали и в информационной атаке на Группу InfoWatch.

Атака на InfoWatch: основная канва

Временная шкала атаки

- 3 часа утра, 13 апреля 2017. Первые письма. Ряд компаний, а также известных блогеров получили письма от почтового ящика timoxa1200@rambler.ru, в которых сообщалось, что якобы у InfoWatch произошла утечка базы клиентов свыше 5000 строк. Первое известное нам сообщение было направлено в 2:51:39 (МСК) блогеру Алексею Комарову.

- 9 утра, 13.04. Первое упоминание «утечки». Твиттер @Pankrys (Минск, Белоруссия ) в 9:39:03 (https://twitter.com/pankrys/status/852410789596147712).

- 9 утра 13.04. Первое упоминание в СМИ – в корпоративном СМИ SecureNews (компания Falkongaze, Минск, Белоруссия), которое получило около 20 перепостов в FB и незначительное число перепостов в Twitter. После российских на втором месте по числу сообщений на тему шли пользователи с белорусскими аккаунтами, перепостившие новость одними из первых.

- 16:05 13.04. На сцену выходит конкурент. Заявление от владельца компании Search Inform Льва Матвеева (Минск, Белоруссия). Search Inform (далее SI) – белорусская компания, занимается информационной безопасностью, прямой конкурент Infowatch.

В отличие от коллег по цеху, выразивших сомнения в достоверности информации, г-н Матвеев сразу «поверил» в её подлинность:

https://securenews.ru/infowatch_data_leak/

=============

Новость ахтунг. Утром наш пиар отдел получил следующее мыло отправленное на pr собакаsearchinform.ru с темой письма " для Льва Матвеева"

======================

база клиентов компании Инфовотч в открытом доступе

Инфовотч не платит своим сотрудникам денег, поэтому сотрудники платят ей по заслугам. По ссылке вы можете увидеть базу клиентов вашего конкурента. И заплатите вашим менеджером, иначе с вами может случится тоже самое.[ ссылка где откачать архив, не привожу здесь по этическим сооьражениям]

===============================

Первой реакцией на письмо было – это подстава и по ссылке троян. После проверки технарями на отсутствие вирусов и просмотра эксел файла стало понятно что все серьезно. В эксел файле более 5000 строчек в формате

======================================

Имя организации Полное имя организации Имя Фамилия Должность Город в почтовом адресе Тел. Мобильный тел. Факс Эл. почта

===============================

Если серьезно -- ощущение что в ИВ все совсем плохо с информационной безопасностью внутри компании. Да, от утечки на 100 % не застрахован никто. Но реально один обиженный сэйл мог выложить ну 200 ну максимум 300 контактов, но не много же тысяч. А это говорит о том, что даже разграничений прав в базе клиентов нет. Это детский сад, если один человек может слить всю базу клиентов или потенциальных клиентов.

ИВ остается только оперативно оповестить клиентов, извиниться и как можно быстрее разобраться в проблеме. Но скорее всего будет ситуация «я не я и база не моя». Хотя на мой взгляд всегда лучше честно признать проколы и ошибки и экстренно предпринимать меры чтобы это не повторилось.

Еще на мой взгляд руководителю компании чтобы такого не происходило надо больше времени уделять бизнесу, а не пытаться административными мерами бороться с конкурентами и учавствовать в многочисленных мероприятиях и позиционировать себя как суперэксперта....Posted by Leo Matveev on Thursday, April 13, 2017

Заметим, что тут вводится мотив «обиженного сотрудника», далее он будет использован в рекламной атаке на клиентов.

- 15 часов, 13.04. Публикации в «настоящих» СМИ. В14:51 со ссылкой на SecureNews об «утечке» сообщил портал Life.ru, за ним - VC.ru, www.Roem.ru, The Village и Meduza.

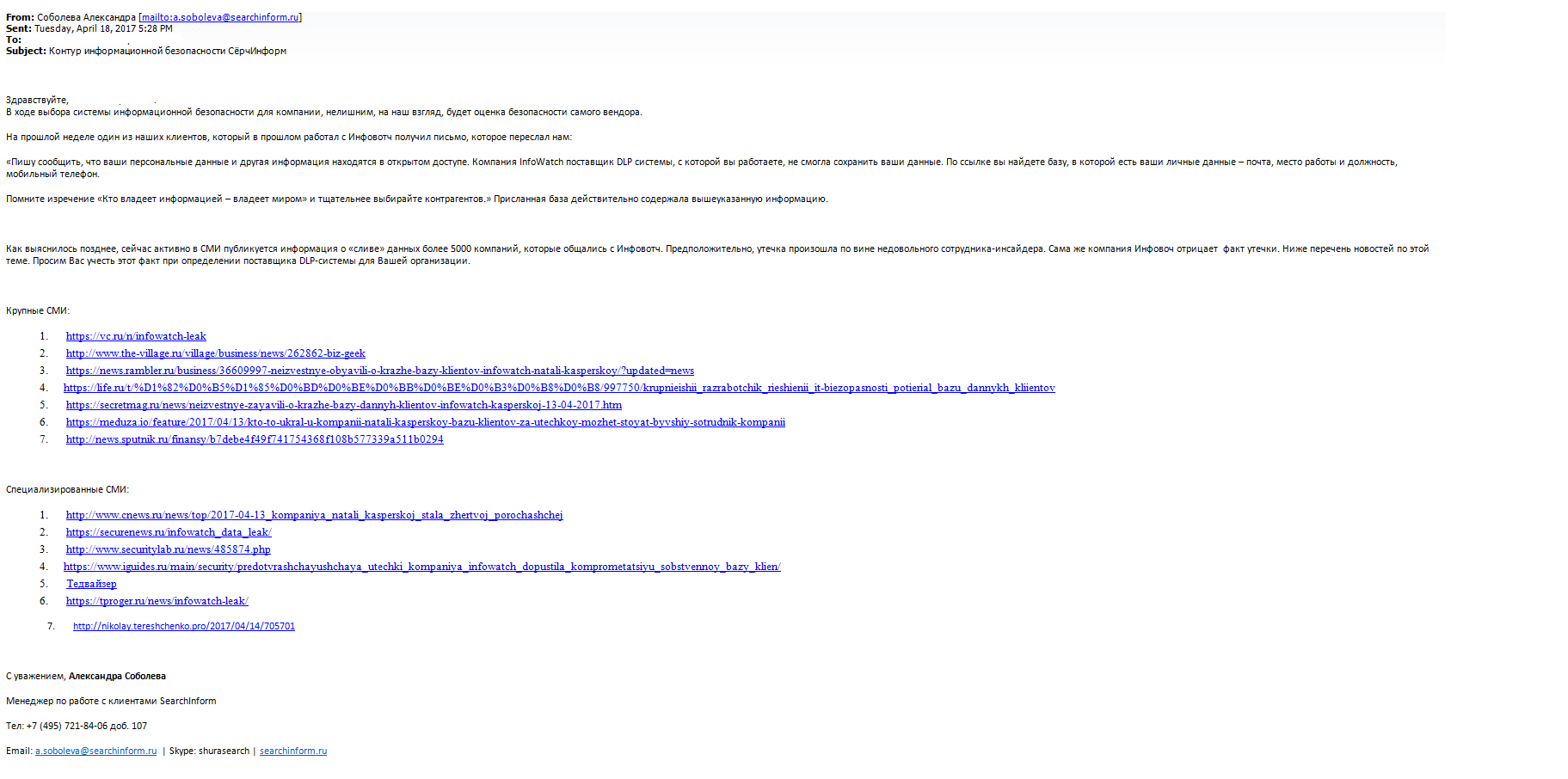

- 14.04, пятница. «Продажа». С утра 14 апреля начался обзвон клиентов с предложением прочесть об утечке у Infowatch и сменить поставщика системы DLP, рассылка писем клиентам о том же. Письма – с обратных адресов SearchInform, предложения – естественно, о покупке продукта SearchInform.

- 18.04, понедельник. Продолжение действия «Продажа». После выходных утром понедельника в адрес клиентов InfoWatch снова стали поступать десятки писем и звонков от сотрудников Search Inform (с почтового домена @searchinform.ru) с предложениями сменить поставщика ИБ-решения.

Один из примеров писем ниже:

Звонили всем подряд, и инженерам, и случайным людям, причём обзвон производился не менеджерами по продажам, а сотрудниками колл-центра, так как на встречные вопросы клиентов они не могли ответить, повторяя одни и те же фразы, видимо, указанные в скрипте для обзвона. Клиенты в cвою очередь, начали звонить и писать своим менеджерам в Infowatch с рассказом о рекламной атаке.

Стоит отметить, что обзвон производился веерно, и в основном по контактам, которых не было в той самой «базе». Вот пример сообщения, которое получил один из коллег по рынку информационной безопасности:

«Только что на мой мобильный был звонок с номера +7 499 7030457, молодой человек представился Артемом из компании Серчинформ и начал мне в крайне любезном тоне поливать грязью ИнфоВотч и восхвалять Серчинформ - что у них такие базы не сливаются и надо работать с ними как с надежными партнерами и что мой телефон получен из этой базы. Что-то у них не то с базами – так как моих данных в той базе по ссылке нет, а мой номер в список для их звонков попал?!»

Номер телефона +7 499 703 04 57, с которого был сделан звонок, указан на сайте SearchInform в качестве одного из контактных номеров.

Вторая волна атаки

25 апреля пошла новая волна атаки – рассылка писем и скайп-сообщений блогерам, экспертам и СМИ следующего содержания:

Здравствуйте.

Это я слил базу Инфовотч.

Почитал новости, кто как отреагировал, сочувствующих. Но никто не поставил себя на место бывшего сотрудника. Сотрудника, которому компания много обещала, а потом кинула его на деньги. У них там информационная атака. Ржу в голос. А у меня много слитой информации. В приложении найдете еще интересные файлы Инфовотч, который понравиться конкурентам.

А еще в приложении маленькие намеки на то, как Инфовотч ведет бизнес. Пока намеки, но дойдет и до фактов. Кто будет печатать эту информацию – первыми получат эти факты. А может и ФСБ получит эти факты. А кому-то я даже интервью эксклюзивное дам.Какие у меня цели? Цель одна – пускай Наталья Ивановна заплатит деньги всем кому обещала, а не тратит деньги на то, что бы пыль в глаза пускать блестящим офисом. Заплатят – я больше не буду ничего рассылать.

Атака явилась продолжением начатой ранее кампании; атакующие снова используют «отводящий мотив», маскируя цель атаки под некоего обиженного сотрудника. Примечательно, что в тексте рассылки сотрудник не выдвигает никаких конкретных требований, кроме самого общего «заплатить всем».

При этом метаданные о создателе файла (Grisha и Pasha) совпадают с данными создателей Excel-файла«базы», которая была разослана 13 апреля, что прямо указывает на того же организатора атаки, о котором мы расскажем ниже.

18.20 25.04. Конкурент активно участвует и генерирует «толкования» атаки. Владелец Search Inform оперативно опубликовал в своём Фейсбуке вышеназванное письмо со своими комментариями (орфография оригинала):

Пришло замечательное мыло сегодня которое переслал мне пиар отдел

====================================

From: timka timkas [mailto:timkas1400@mail.ru]

Sent: Tuesday, April 25, 2017 2:50 PM

To: pr <pr@searchinform.ru> Subject: для Льва Матвеева

Здравствуйте.

Это я слил базу Инфовотч.

Почитал новости, кто как отреагировал, сочувствующих. Но никто не поставил себя на место бывшего сотрудника. Сотрудника, которому компания много обещала, а потом кинула его на деньги. У них там информационная атака. Ржу в голос. А у меня много слитой информации. В приложении найдете еще интересные файлы Инфовотч, который понравиться конкурентам.

А еще в приложении маленькие намеки на то, как Инфовотч ведет бизнес. Пока намеки, но дойдет и до фактов. Кто будет печатать эту информацию – первыми получат эти факты. А может и ФСБ получит эти факты. А кому-то я даже интервью эксклюзивное дам.

Какие у меня цели? Цель одна – пускай Наталья Ивановна заплатит деньги всем кому обещала, а не тратит деньги на то, что бы пыль в глаза пускать

... Ссылки на откачку файлов не привожу по этическим причинам

=================================

Теперь про файлы:

1. Список сотрудников ИВ частично с сотовыми телефонами даже

2. Внутренний калькулятор расчета стоимости ИВ.

=================================

Чего я не понимаю:

-- неужели не может хоть раз г-жа Касперская напрячь свой административный ресурс не для борьбы с конкурентами, а для того чтобы найти того кто сливает? А то реально такой трэш если будет идти каждый месяц портит репутацию всех вендоров ИБ

-- сейчас то видно что внутренний калькулятор стоимости ИВ это никак не открытые источники.. Ну наверняка же можно найти кто сливал этот файлик на флэшку или еще куда и выносил с корпоративных компов ( или ноутов)

От сливов не застрахован никто -- это правда. Но расследовать-то нужно оперативно такие вещи, время идет, скандал не заканчивается. И именно доя этого и предназначены dlp системы....Posted by Leo Matveev on Tuesday, April 25, 2017

Основным посылом данного сообщения являлась мысль, что калькулятор расчета цены на коммерческий продукт InfoWatch – это якобы секретная информация. Запомним этот момент, он важен для расследования.

Таргетирование

В самом начале атаки, в ночь на 13 апреля перед появлением первой «информации об утечке» на SecureNews, недоброжелателями было произведено три разных рассылки писем. Это были три разных текста, «заточенных» под разных адресатов: СМИ, клиентов InfoWatch и экспертов отрасли.

Текст для СМИ:

Добрый день. Пишу вам как известному блогеру. Вот вам новость для материала - база клиентов компании Инфовотч в открытом доступе лежит. Там больше 5 000 строк и еще кое-какие документы типа КП.

Текст для сотрудников компаний-клиентов ИВ:

Добрый день, ФИО!

Пишу сообщить, что ваши персональные данные и другая информация находятся в открытом доступе. Компания InfoWatch поставщик DLP системы, с которой вы работаете, не смогла сохранить ваши данные. По ссылке вы найдете базу, в которой есть ваши личные данные – почта, место работы и должность, мобильный телефон.Помните изречение «Кто владеет информацией – владеет миром» и тщательнее выбирайте контрагентов.

Текст для конкурентов. Конкуренты ИнфоВотч и различные представители ИБ-отрасли получили такой текст:

Инфовотч не платит своим сотрудникам денег, поэтому сотрудники платят ей по заслугам. По ссылке вы можете увидеть базу клиентов вашего конкурента. И заплатите вашим менеджером, иначе с вами может случится тоже самое.

Звонки клиентам. Основное содержание звонков было следующим:

Здравствуйте, такой-то такой-то? Ваш телефон обнаружен в базе, утекшей из компании Инфовотч. Вы доверяете свои данные компании, которая не в состоянии сохранить даже ваши контакты. Можете перейти на более качественные решения более ответственной компании (SearchInform)

С нами связались примерно 40 получателей таких рассылок и звонков с жалобами о поступлении таких звонков. Можно предположить, что всего было несколько сотен адресатов, которым звонили и писали в рамках атаки с предложением купить продукт Search Inform. Это была именно массовая единовременная рассылка по множеству адресов.

Это и есть ключевые признаки информационной атаки, отличающие её от естественного медийного события – подготовка, детальность, планирование, скорость исполнения. Такая рассылка требует планирования, сбора адресов, скрытия обратных адресов, найма колл-центра (см. ниже).

Перевод фокуса внимания

Для отвлечения внимания от факта и целей атаки организаторы вбросили тему «обиженного сотрудника». Сразу же в первой публикации на SecureNews был прямо указан как источник бывший исполнительный директор InfoWatch Всеволод Иванов (уволившийся в конце 2015 года).

Мы немедленно связались с ним, он ответил, что никакого отношения к атаке не имеет, да и сокрытием следов в «тёмном Интернете» не владеет. А вот владелец Search Inform связывался с ним, выяснял историю увольнения, пытался нанять и т.п. примерно за три месяца до атаки.

При этом Иванов, как менеджер высокого уровня, никогда не имел доступа к базам клиентов, а также и к воронке продавцов.

Вторая волна атаки также эксплуатирует тему обиженного сотрудника, которому якобы не заплатили денег. При этом никаких конфликтов из-за выплат уволенным или действующим сотрудникам в ИВ нет.

Что за «пруфы» у атакующих

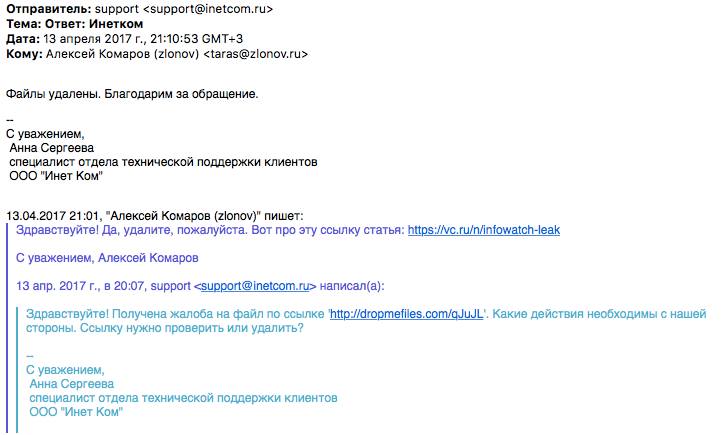

В качестве доказательства утечки прилагалась ссылка на файл облачном сервисе dropmefiles.com (позже файл был удалён по жалобе пользователей – см. рисунок ниже):

По ссылке можно было скачать архив, содержавший несколько файлов, включая некую «базу данных», которая представляла собой файл в формате .XLS из 4896 строк с записями, содержащими имена и фамилии, а также частично – названия организаций, должности, адреса электронной почты и телефоны, подробнее об этом ниже, в пункте «Фабрикация утечки».

Место вброса

В качестве сливного бачка было использовано корпоративное СМИ Securenews.ru, которое продублировало текст первоначальной рассылки с комментариями на своем сайте, в FB и Vk.

Издание небольшое, его посещаемость по данным Similarweb составляет меньше 100 человек в день, из них доля прямых заходов не превышает 20%. Контактов или данных о том, кому принадлежит портал, на сайте Securenews.ru нет. По данным Whois владельцем домена является Softver sekiuriti sistems UP, принадлежащее белорусской компании Falcongaze, некоторые сотрудники которой (в том числе, генеральный директор Александр Акимов) являются бывшими сотрудниками белорусской же компании Search Inform.

Фабрикация "утечки"

Мы внимательно изучили «базу данных клиентов», которая якобы утекла из InfoWatch (далее ИВ).

Это на самом деле никакая не «база данных», а обычная таблица Excel с явно «художественным», вымышленным названием «База клиентов Инфовотч».

В файле примерно 5000 записей (4896). Собственно, вся клиентская база ИВ, лидера отрасли, составляет чуть больше тысячи организаций. У других конкурентов – меньше, скорее несколько сотен.

Что же за записи в этом «файле клиентов»:

- названия организаций, ФИО контактных лиц, иногда с телефонами, часто с адресами электронной почты,

- ФИО нескольких десятков сотрудников ИВ, нанятых до 2014 года,

- несколько коммерческих предложений на бланке ИВ.

Так называемая «база» датирована 20.08.2016 года. Метаданные файла говорят о том, что она была создана 10.04.2017 пользователем «Grisha» и отредактирована в тот же день пользователем «Pasha». Метаданные файлов коммерческих предложений были очищены. Сами КП не представляют ценности, так как в них нет информации о заказчике. Три КП из пяти копируют друг друга.

Наше заключение таково: скорее всего, этот .XLS-файл - компиляция из нескольких источников, основным из которых служит так называемая «воронка продаж», представляющая собой списки потенциальных клиентов. Такая воронка обычно набирается продавцами на конференциях (сбор визиток и т.п.), «холодных звонков», контактов по знакомству и т.п.

Воронка. Легко понять, что у всех продавцов всех ИБ-компаний на российском рынке «воронка» примерно одинаковая. У организаторов атаки «воронка» наверняка примерно та же самая – все конкуренты звонят и ходят в одни и те же места и к одним и тем же менеджерам потенциальных покупателей.

По некоторым признакам (устаревшие телефоны и должности) большинство контактов можно датировать именно 2014 годом (несмотря на вписанную в .xls как бы дату от августа 2016). Многие из контактов уже не валидны, то есть содержат неработающие телефоны и адреса, а также неактуальные посты и должности.

Возможно также, что часть этих данных из «воронки» могла быть вынесена и уволенными в 2014 году продавцами InfoWatch. Воронка обычно индивидуальна, продавец обычно собирает её сам и часто хранит её у себя, считая её своей собственностью. Секретного в воронке ничего нет, это публичные данные с визиток или сайтов.

ФИО сотрудников Инфовотч – публичная информация, которая есть у всех рекрутеров наподобие Headhunter.ru, Superjob.ru и вообще где угодно в сети (Linkedin, Фейсбук и т.п.).

Коммерческие предложения на бланке ИВ. Это стандартные КП, открыто рассылаемые десятками в месяц, имеются у всех игроков рынка.

Списки посетителей конференций. Существует распространенная практика, в рамках которой списки посетителей конференций предоставляются в том или ином формате, что является частью спонсорского пакета.

Никаких «персональных данных» в данном файле Excel – нет, в частности потому, что нельзя относить к ПДн публично доступные и публично распространяемые данные (например, данные с визитных карточек). Кроме того, если какие-то личные данные контрагента используются в рамках исполнения договора, то их хранение также не подпадает под действие закона 152.

Собственно, компания InfoWatch по этим причинам и не является оператором ПДн.

Вывод:

Так называемая «база клиентов» является на самом деле «воронкой продаж» (взятой, возможно, у собственных продавцов организатора атаки), к которой добавили открытые данные по посетителям конференций и другие публично доступные данные.

Организация и источники атаки

Обратные адреса первой рассылки писем с «информацией об утере базы», которая была проведена в ночь на 13 апреля – уходят в так называемый «темный Интернет» - сеть TOR. Все письма были направлены через сеть TOR, выходные узлы 51.254.23.203 и 64.124.32.84.

Все входы в почтовый ящик timoxa1200@rambler.ru, с которого была произведена рассылка, также осуществлялись через сеть TOR.

В качестве «основной» версии «квази-СМИ» изначально выдвигалась версия мести бывшего «обиженного» сотрудника, которая использовалась для отвода глаз от настоящих целей атаки, и ее организаторов. Однако, уже письма рассылки с рассказом об «утечке» и с предложением сменить поставщика были отправлены сотрудниками Search Inform с корпоративных адресов @searchinform.ru.

Звонки с предложением сменить поставщика осуществлялись централизованно из колл-центра, сотрудники которого представлялись сотрудниками Search Inform.

При снижении интереса к теме, «подсказки» о важности «утекшей информации» шли с фейсбучного аккаунта владельца Search Inform Льва Матвеева, включая даже такие странные аргументы, как исключительная секретность калькулятора по расчету цены. Простому человеку вряд ли придет в голову, что расчет цены коммерческого продукта, продаваемого на рынке – это громадный секрет.

Кто стоит за атакой

Достоверно доказать, кто стоит за атакой, обычно невозможно – организаторы, как правило, достаточно квалифицированы, чтобы прятать обратные адреса рассылки и место вброса.

Однако если что-то выглядит как кошка, мяукает как кошка, ходит как кошка, царапается, как кошка – здравый смысл говорит нам, что это, скорее всего кошка, а не внезапно прилетевший марсианин, прикинувшийся кошкой.

Совокупность признаков легко позволяет читателю самостоятельно сложить два и два:

- местом вброса является малоизвестный белорусский ресурс, созданный выходцами из Search Inform,

- среди первых поддержали атаку пользователи с белорусских аккаунтов, сотрудники и владелец Search Inform,

- письма клиентам и обзвон колл-центра предлагают купить продукт Search Inform,

- звонившие представлялись сотрудниками Search Inform,

и так далее.

Конечно, наш конкурент Search Inform мог, казалось бы, просто воспользоваться «чужой» атакой для продвижения своего продукта, но этому предположению противоречат простые соображения:

А) Горячее участие Search Inform в атаке. Немедленная реакция сотрудников Search Inform в соцсетях, рассылка писем и звонки клиентам, «подогревание темы», генерация смыслов атаки лично владельцем Search Inform.

Б) Тайминг действий Search Inform. Найм колл-центра, написание для него скриптов по раскрутке атаки и предложению перейти на продукт Search Inform, организация массовой рассылки с адресов Search Inform (второй волны) по поводу «утечки» – это всё трудно организовать «с нуля» за 2 рабочих дня, то есть всё готовилось заранее, до начала атаки.

В) Отсутствие других «бенефициаров» атаки. Если Search Inform просто воспользовался чужой атакой, то где же действия настоящего организатора атаки?

Почему никто другой не воспользовался ею? Если организатор – другой конкурент, то почему он тоже не проводит массированные обзвоны и рассылки с предложением своего продукта? Если это действия уволенных сотрудников – то где их требования? Ничего этого нет. Есть спланированная информационная атака – и сопутствующая бешеная активность единственного игрока.

Надо сказать, что ещё за месяц-два до атаки сотрудники Search Inform при встречах с коллегами из InfoWatch на конференциях и выставках не могли удержаться и делали неопределённые угрозы вида “ждите, скоро получите от нас», «скоро вам прилетит», «мы вам покажем» и т.п.

В общем, наше оценочное суждение таково:

Информационную атаку на InfoWatch организовал и продолжает конкурент по рынку информационной безопасности компания Search Inform. Причины такой агрессии, на наш взгляд, кроются в потере рынка, массовом переходе значительного числа бывших клиентов этой компании на продукты InfoWatch и других конкурентов.

Что делать с информационной атакой

Наш опыт борьбы с информационными атаками на клиентов – и теперь на нас - говорит нам, что, нужно:

- Говорить прямо с отраслью и клиентами. Отмалчиваться бессмысленно, нужно открыто обсуждать происходящее, что мы и делаем в данной публикации. Мы планируем по итогам атаки и её расследования издать брошюру с данным «кейсом».

- Расследовать. Нужно расследовать атаку, искать следы, находить инсайдеров из числа участников атаки, указывать на организаторов и бенефициаров, публиковать результаты анализа, разъяснять методы организации атаки и интересы организаторов атаки. Настоящее расследование будет продолжено.

- Готовиться к продолжению атаки. Подобные атаки, как правило, «многосерийные». Если первая атака широкого медийного охвата не получила, то можно ожидать новых серий, но уже под другим «соусом» и с попыткой «сделать звук погромче».

- Нужно извлекать уроки. Теперь и нам довелось побывать в шкуре атакуемого. Возможно, по результатам мы сможем усовершенствовать свои услуги в этой сфере.

- Обращаться в следственные органы и в суд. Хотя доказывать наличие атаки и виновность организаторов трудно, атака – это противозаконное действие. Расследование данной атаки продолжается. Полагаем, что собранные в результате его проведения факты создадут основу для привлечения причастных к атаке лиц к ответственности за недобросовестную конкуренцию в установленном законом порядке.

Официальное заявление SearchInform

по обвинениям в информационной атаке на InfoWatch

В ответ на размещенную на ресурсе Roem.ru статью «В InfoWatch проанализировали «слив базы клиентов» и считают, что их заказал SearchInform», компания SearchInform официально заявляет, что отношения к информационной атаке или «утечке базы InfoWatch» не имеет.

«Приведенные в статье доводы не выдерживают никакой критики, это сплошные домыслы, субъективные выводы и подтасованные факты, – прокомментировал председатель совета директоров «СёрчИнформ» Лев Матвеев. – Наши отношения с конкурентом никогда не отличались бесконфликтностью, но это уже слишком. Разумеется, мы требуем опровержения и удаления порочащей деловую репутацию компании сведений. Готовим официальные претензии и, в случае отказа адресатов от их удовлетворения, бумаги в суд».

Юристы SearchInform уже отправили официальные претензии к порталу Roem.ru и компании InfoWatch, а также готовят:

1. Иск против издания Roem.ru за публикацию информации, порочащей репутацию компании.

2. Иск против компании InfoWatch за фабрикацию данных, необоснованные обвинения, порочащие деловую репутацию SearchInform.